Mondo della teconologia ancora protagonista di studi di ricerca. Ma questa volta le aspettative per un miglioramento della qualità della vita, come di rado accade, sembrano deludere. E magari qualche volta, sarebbe bene rimanere attaccatti ai cari e vecchi metdodi. Tastiere con tradizionale cavo o tastiere senza fili? La risposta più ovvia sarebbe la senza fili. Ma siamo sicuri che il progredire della tecnologia per aiutare e facilitare garantisca effettivamente risultati positivi? Uno studio condotto da Dreamlab Technologies AG e Remote-exploit.org ha messo in luce la vulnerabilità delle comunicazioni codificate dalle tastiere wireless.

I ricercatori di Dreamlab Technologies AG e di Remote-exploit.org hanno dimostrato l'esistenza di un metodo per captare e decodificare le informazioni dei tasti premuti sulle tastiere wireless dotate di un trasmettitore a 27MHz. I test sono stati condotti utilizzando tastiere Microsoft Wireless Optical Desktop 1000 e Wireless Optical Desktop 2000, ma lo stesso metodo dovrebbe funzionare anche su una vasta gamma di modelli di altri produttori. I ricercatori hanno scoperto che le tastiere wireless trasmettono 3 differenti tipi di pacchetti: sincronizzazione, dati e controllo. I pacchetti di sincronizzazione vengono utilizzati per associare una tastiera ad un determinato ricevitore, i pacchetti dati per inviare in forma codificata le informazioni sui tasti premuti e, infine, i pacchetti di controllo, utilizzati per segnalare quando tutti i tasti della tastiera sono stati rilasciati ed è possibile concludere la trasmissione. Il punto debole del sistema è il modo in cui vengono codificati i pacchetti dei dati.

Ad ogni carattere della tastiera è, infatti, associato un codice delle dimensioni di un Byte. Combinando con l'operatore logico XOR questo Byte con un Byte chiave, si ottiene il pacchetto codificato. Il Byte usato come chiave di codifica viene generato durante la procedura di sincronizzazione tra tastiera e ricevitore e rimane invariato nel tempo, fino ad una nuova sincronizzazione ad opera dell'utente.

La nota dolente è che anche non conoscendo la chiave, solo perchè è possibile la combinazione di 256 probabili valori, è possibile utilizzare un attacco brute force per decifrare i dati trasmessi quasi in tempo reale. Il problema generato dall'suo di queste tasieere sembra non poter essere risolto, almeno fin

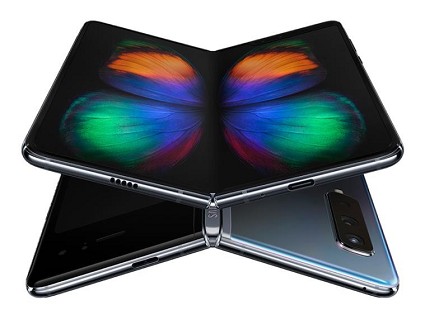

Video: La nuova tastiera bluetooth di Apple